Major Security Vulnerability On PrestaShop Websites

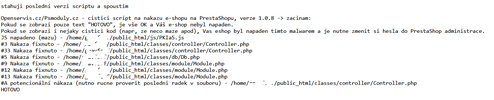

A NEWLY FOUND EXPLOIT COULD ALLOW REMOTE ATTACKERS TO TAKE CONTROL OF YOUR SHOP.

Written byPrestaShop team

Published

Jul 22, 2022

Для просмотра ссылки Войди

Вам ещё нужны аргументы, чтобы обновиться наконец ?

И не думайте, что ваш сайт никому не нужен...

Рашисты и другие недоброжелатели - не спят, и любой сайт или сервер можно использовать для своих тёмных делишек